INDEX

SSL証明書の作成と更新

Ubuntu環境でのTomcatの無料SSL証明書の設定。

投稿日:2023-09-11

更新日:2024-12-18

関連ページ

参考URL

毎回忘れてとても面倒なのでメモ書き。

Let's Encryptという組織を利用して無料の証明書を作る。

この証明書は90日間しか有効期間がないが、勝手に自動更新してくれる。 前準備として、SSL証明書を作りたいサイトがポート80接続でつながっている事が前提になる。

前準備として、SSL証明書を作りたいサイトがポート80接続でつながっている事が前提になる。

Tomcatのデフォルトポートは8080なため、80から繋げるにはserver.xmlのポート設定をいじったり、Apacheのリバースプロキシを使うなど色々方法があるが、一番簡単なのは恐らくnatでポート変換すること。

natの設定変更はTomcatを再起動する必要があるので実行。

証明書を取得するためのツール Certbot クライアントをインストール(すでに持ってるなら必要ない)

証明書を取得するためのツール Certbot クライアントをインストール(すでに持ってるなら必要ない)

以下のコマンドを使って証明書を取得、ポート80接続が有効になっている必要がある。

以下のコマンドを使って証明書を取得、ポート80接続が有効になっている必要がある。

このコマンドを打ち込むといくつか質問が発生する。

このコマンドを打ち込むといくつか質問が発生する。

最初はEmailを聞かれるので適当なものを打ち込む。

その次に利用規約を聞かれるが、よく分からないので(A)greeを選択。

その次にデジタル情報を共有するかなんとか聞かれるが、よく分からないので(Y)esを選択。

メッセージ中に記載の通り /etc/letsencrypt/live/ /etc/letsencrypt/live/

/etc/letsencrypt/live/

ただ/etc/letsencrypt/liveフォルダは権限が厳重で、普通に移動しようとするとはじかれる。

なのでchmodを使って権限を解放する。

作業が終わり次第、心配であれば権限を閉じても良い。

作業が終わり次第、心配であれば権限を閉じても良い。

/etc/letsencrypt/live/

/etc/letsencrypt/live/

cert.pem => SSLサーバー証明書 (公開鍵含む)

chain.pem => 中間証明書

fullchain.pem => cert.pem と chain.pem が結合されたファイル

privkey.pem => 公開鍵に対する秘密鍵

README => README

まずfullchain.pemをPKCS12(PFX)形式に変換する。ここでは

まずfullchain.pemをPKCS12(PFX)形式に変換する。ここでは

この際に2回パスワードが聞かれるが、適当なものを連打しておく。

この際に2回パスワードが聞かれるが、適当なものを連打しておく。

ここからtomcat.p12を使ってjksを作成する。なんでも良いがここでは

keystore.jksを作る際にはパスワードが3回聞かれるが適当なものを連打しておく。

keystore.jksを作る際にはパスワードが3回聞かれるが適当なものを連打しておく。

なおここで設定したパスワードは後ほどTomcatのserver.xmlで使用する。 この作成したkeystore.jksをtomcatのconfファイルに移動させる。

この作成したkeystore.jksをtomcatのconfファイルに移動させる。

confディレクトリにあるserver.xmlをいじる。まずはhttp接続を無効化する。

以下のコードを<!--と-->で囲む

以下のコードを打ち込んでhttpsを有効にしてkeystore.jksと紐づける

以下のコードを打ち込んでhttpsを有効にしてkeystore.jksと紐づける

https接続のデフォルトのポート予約値は443なので、何かしらの方法で443から8080に繋げる必要がある。

https接続のデフォルトのポート予約値は443なので、何かしらの方法で443から8080に繋げる必要がある。

ここではまたnatを使ってポート変換する。

Tomcatを再起動して完了。

Tomcatを再起動して完了。

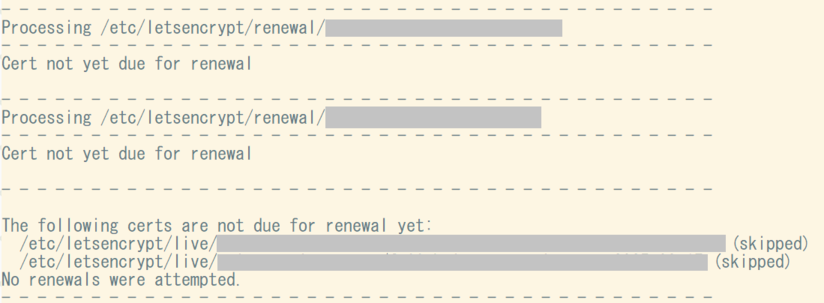

SSL証明書は、期限切れ1ヵ月前から下のコマンドでマニュアル更新ができる。

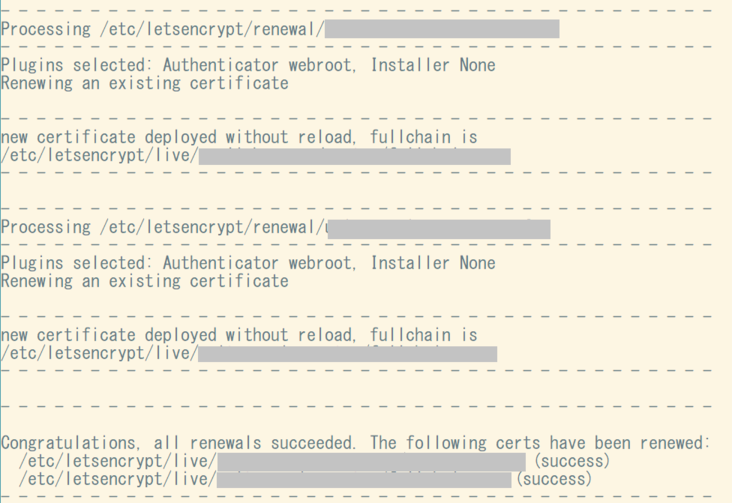

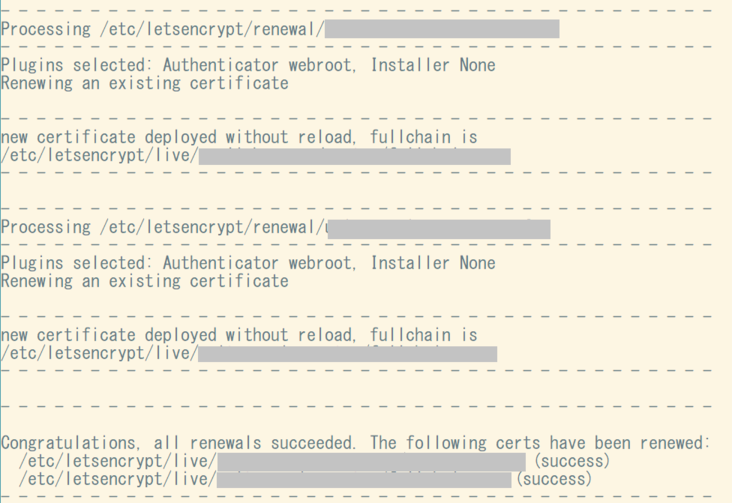

期限切れ1か月前に上のコードを実行すると、

期限切れ1か月前に上のコードを実行すると、

ただ、わざわざマニュアルで打ち込まなくても、cerbotは毎日このcertbot renewコマンドを自動で実行してくれる。

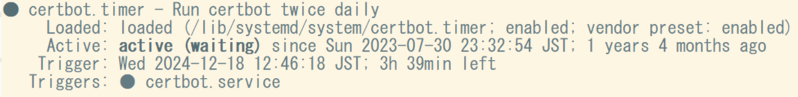

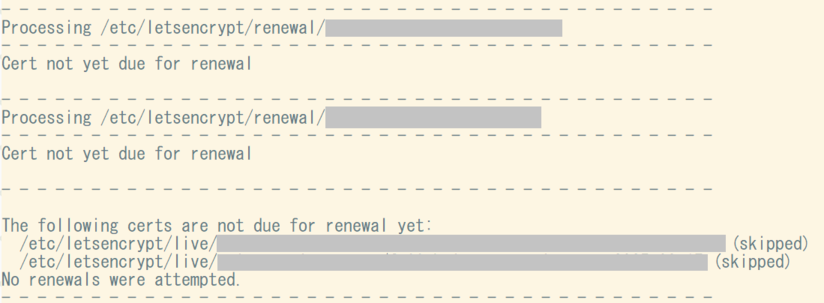

試しに下のコマンドを打ち込むと、Timerが設定されているのが確認できる。

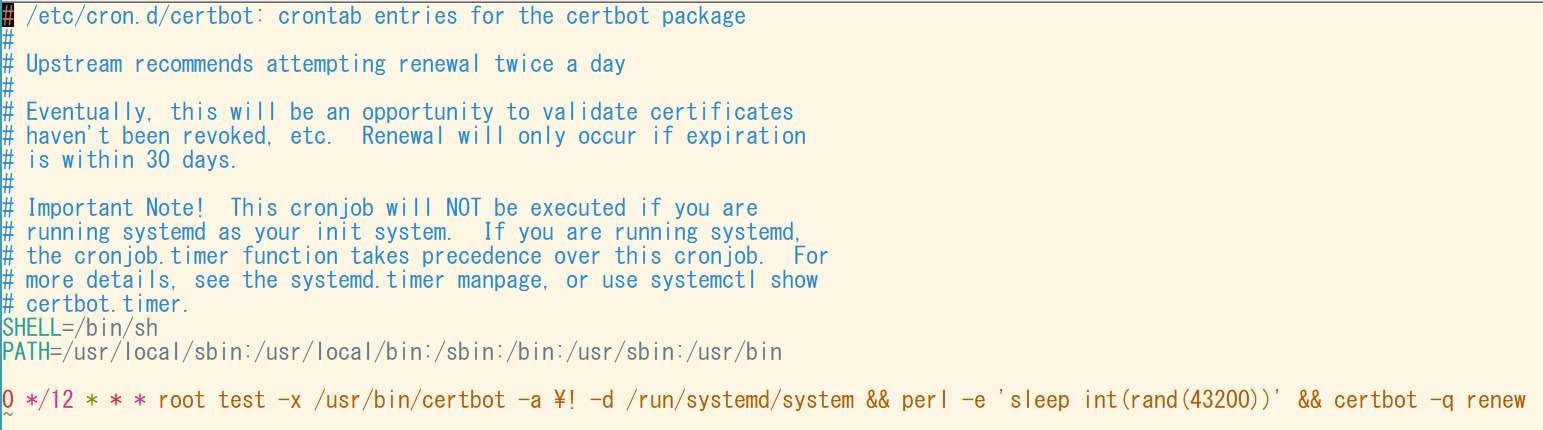

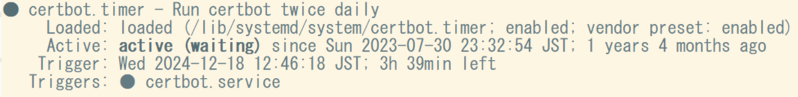

この自動更新設定は、ubuntuだと/etc/cron.d/certbotに記述されてある。

中身は下の通りで、 cron のコードを使っている。

期限切れ1ヵ月前にrenewを実行しても実際は証明書は実行されないが、--force-renewのオプションを付ける事で強制更新できる。

基本的には使うことはないと思う。renewal-hooksのテストで使うことはあるかもしれない。

Let's EncryptのSSL証明書更新処理はこれで終わり。

ただ証明書は自動で更新されるとしても、その都度毎回keystore.jksファイルも同時に更新する必要がある。

keystoreの自動更新方法は こちらのページ で紹介。

参考URL

毎回忘れてとても面倒なのでメモ書き。

Let's Encryptという組織を利用して無料の証明書を作る。

この証明書は90日間しか有効期間がないが、勝手に自動更新してくれる。

ポート80接続の確認

Tomcatのデフォルトポートは8080なため、80から繋げるにはserver.xmlのポート設定をいじったり、Apacheのリバースプロキシを使うなど色々方法があるが、一番簡単なのは恐らくnatでポート変換すること。

sudo iptables -t nat -I PREROUTING -p tcp --dport 80 -j REDIRECT --to-ports 8080

sudo service tomcat stop

sudo service tomcat start

sudo service tomcat start

PREROUTINGを全て解除するコードも記載しておく。例えばリバースプロキシなどもっと洗練された方法でポート問題を解決する場合、このPREROUTINGは逆に邪魔になってしまう。

sudo iptables -t nat -F

認証書を取得

sudo apt -y install certbot

sudo certbot certonly --webroot -w

[Tomcatのディレクトリ]

/webapps/ [サイトのディレクトリ]

-d [サイトのURL]

最初はEmailを聞かれるので適当なものを打ち込む。

その次に利用規約を聞かれるが、よく分からないので(A)greeを選択。

その次にデジタル情報を共有するかなんとか聞かれるが、よく分からないので(Y)esを選択。

Successfully received certificate

と表示されれば成功。メッセージ中に記載の通り /etc/letsencrypt/live/

[サイトのURL]

のディレクトリに証明書が取得されている。

証明書のフォルダに移動

[サイトのURL]

ディレクトリに移動する必要がある。ただ/etc/letsencrypt/liveフォルダは権限が厳重で、普通に移動しようとするとはじかれる。

なのでchmodを使って権限を解放する。

sudo chmod 777 live

sudo chmod 700 live

[サイトのURL]

に移動すると、そこには既に5つのファイルがある。cert.pem => SSLサーバー証明書 (公開鍵含む)

chain.pem => 中間証明書

fullchain.pem => cert.pem と chain.pem が結合されたファイル

privkey.pem => 公開鍵に対する秘密鍵

README => README

取得した証明書からkeystgore.jksファイルを作る

tomcat.p12

として出力する。

sudo openssl pkcs12 -export -in fullchain.pem -inkey privkey.pem -out tomcat.p12

keystore.jks

としておく、

sudo keytool -importkeystore -destkeystore keystore.jks -srckeystore tomcat.p12 -srcstoretype PKCS12

なおここで設定したパスワードは後ほどTomcatのserver.xmlで使用する。

jksをserver.xmlに設定

sudo mv keystore.jks

[Tomcatのディレクトリ]

/conf/keystore.jks

以下のコードを<!--と-->で囲む

<Connector port="8080" protocol="HTTP/1.1"

<wesp><wesp><wesp>connectionTimeout="20000"

<wesp><wesp><wesp>redirectPort="8443" />

<wesp><wesp><wesp>connectionTimeout="20000"

<wesp><wesp><wesp>redirectPort="8443" />

<Connector port="8080" protocol="org.apache.coyote.http11.Http11NioProtocol"

SSLEnabled="true"

scheme="https"

secure="true"

clientAuth="false"

sslProtocol="TLS"

keystoreFile="conf/keystore.jks" keystorePass=

redirectPort="8443"/>

SSLEnabled="true"

scheme="https"

secure="true"

clientAuth="false"

sslProtocol="TLS"

keystoreFile="conf/keystore.jks" keystorePass=

[設定したパスワード]

redirectPort="8443"/>

ここではまたnatを使ってポート変換する。

sudo iptables -t nat -I PREROUTING -p tcp --dport 443 -j REDIRECT --to-ports 8080

sudo service tomcat restart

証明書の更新

手動更新と自動更新

sudo certbot renew

Cert not yet due for renewal

(まだ更新する必要がない)という表示が出て、実際は更新しない。

試しに下のコマンドを打ち込むと、Timerが設定されているのが確認できる。

sudo systemctl status certbot.timer

Trigger

に書いてあるのが次回実行予定の日時で、ここでは2024-12-18 12:46:18に更新予定が入っている。

中身は下の通りで、 cron のコードを使っている。

強制手動更新

sudo certbot renew --force-renew

基本的には使うことはないと思う。renewal-hooksのテストで使うことはあるかもしれない。

ただ証明書は自動で更新されるとしても、その都度毎回keystore.jksファイルも同時に更新する必要がある。

keystoreの自動更新方法は こちらのページ で紹介。